아마존 - AWS, 구글 - GCP, 마소 - Azure 와 같이 이미 구축되어진 클라우드 시스템을 이용하는것이 퍼블릭 클라우드라면관리자가 직접 프라이빗 클라우드 시스템을 구축할 수 있게끔 해주는 오픈소스 프로젝트가 openstack이다.

(국내에 Openstack으로 클라우드 서비스를 제공하는 업체도 있다고 한다.)

아마존 - AWS, 구글 - GCP, 마소 - Azure 와 같이 이미 구축되어진 클라우드 시스템을 이용하는것이 퍼블릭 클라우드라면관리자가 직접 프라이빗 클라우드 시스템을 구축할 수 있게끔 해주는 오픈소스 프로젝트가 openstack이다.

(국내에 Openstack으로 클라우드 서비스를 제공하는 업체도 있다고 한다.)

## tcpdump

yum install tcpdump

eth0 전부 캡쳐

tcpdump -i eth0

지정수만큼 캡쳐

tcpdump -c 5 -i eth0

아스키형식 캡쳐

tcpdump -A -i eth0

캡쳐가능 인터페이스 확인

tcpdump -D

헥사와 아스키형식 캡쳐

tcpdump -XX -i eth0

캡쳐 파일 저장

tcpdump -w file.txt -i eth0

저장파일 읽기

tcpdump -r file.txt

tcpdump -Xqnr

IP 주소만 캡쳐

tcpdump -n -i eth0

특정포트 캡쳐

tcpdump -i eth0 port 22

소스 IP 캡쳐

tcpdump -i eth0 src 192.168.0.2

목적지 IP 캡쳐

tcpdump -i eth0 dst 1.116.66.139

TCP만 캡쳐

tcpdump -i eth0 tcp

응용

tcpdump -w tcpdump_ssh22.txt -s 1500 tcp port 21 and host 211.x.x.x

기존 사내 업무 환경이 기존에는 구글 엑셀을 통해 업무를 많이 봤는데 최근에 rdbms를 통한 업무가 상당히 많아졌다.기존에도 rdbms를 쓰긴 했지만(사내 디비 환경은 도커 컨테이너 기반의 master+slave 환경으로 서비스를 하고 있었다.) 웹+디비등의 환경에서만 쓰였는데 최근에는 대부분의 임직원이 디비를 활용하여 업무를 하고 있다.

어쨌든 업무환경이 디비를 통한 업무가 증가하면서 기존에는 원활하게 돌아가던 DB(mariadb)가 원인불명의 다운이 발생한다. 아마 사용량이 많아지면서 잘못된 사용?이 있었거나.. 여튼 원인을 파악해야 하기에 모니터링 툴을 찾아봤고 pmm 이 나왔다.

pmm 이란 페르소나 모니터링 엔드 메니지먼트로 여러 오픈소스 디비의 모니터링을 지원(오라클은 지원X)하고 있다. 클라우드 디비들까지.

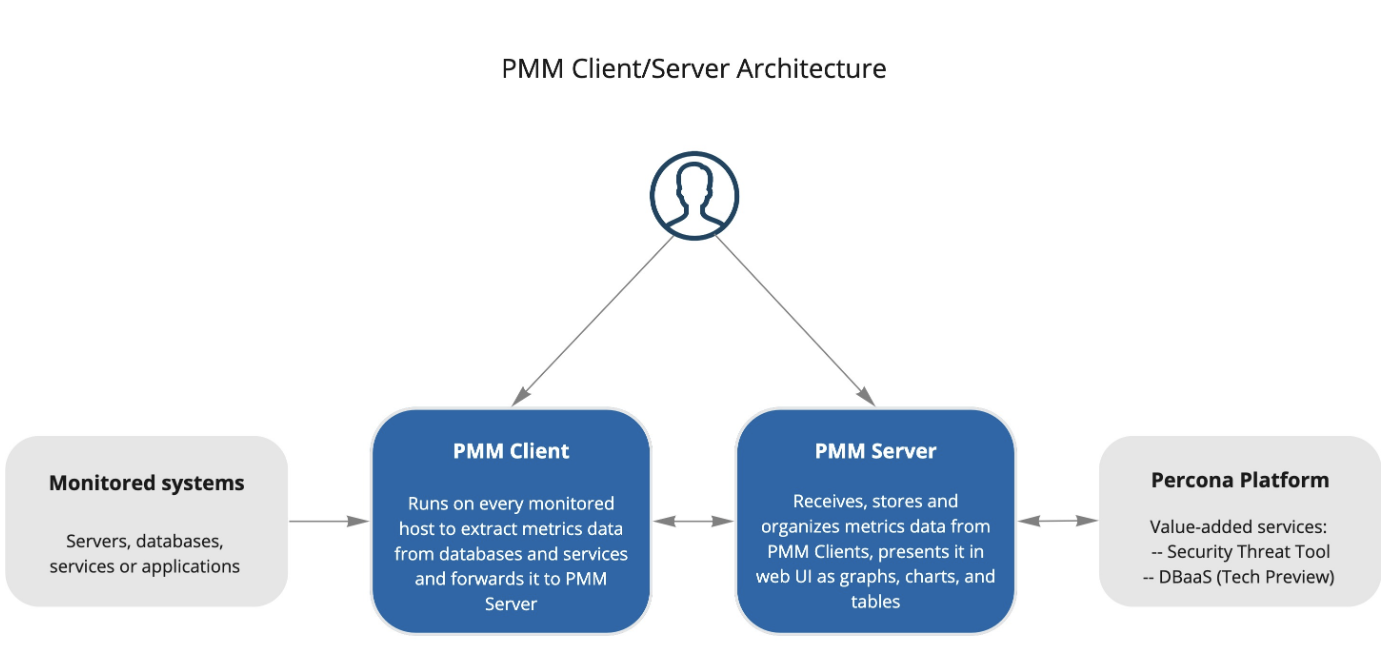

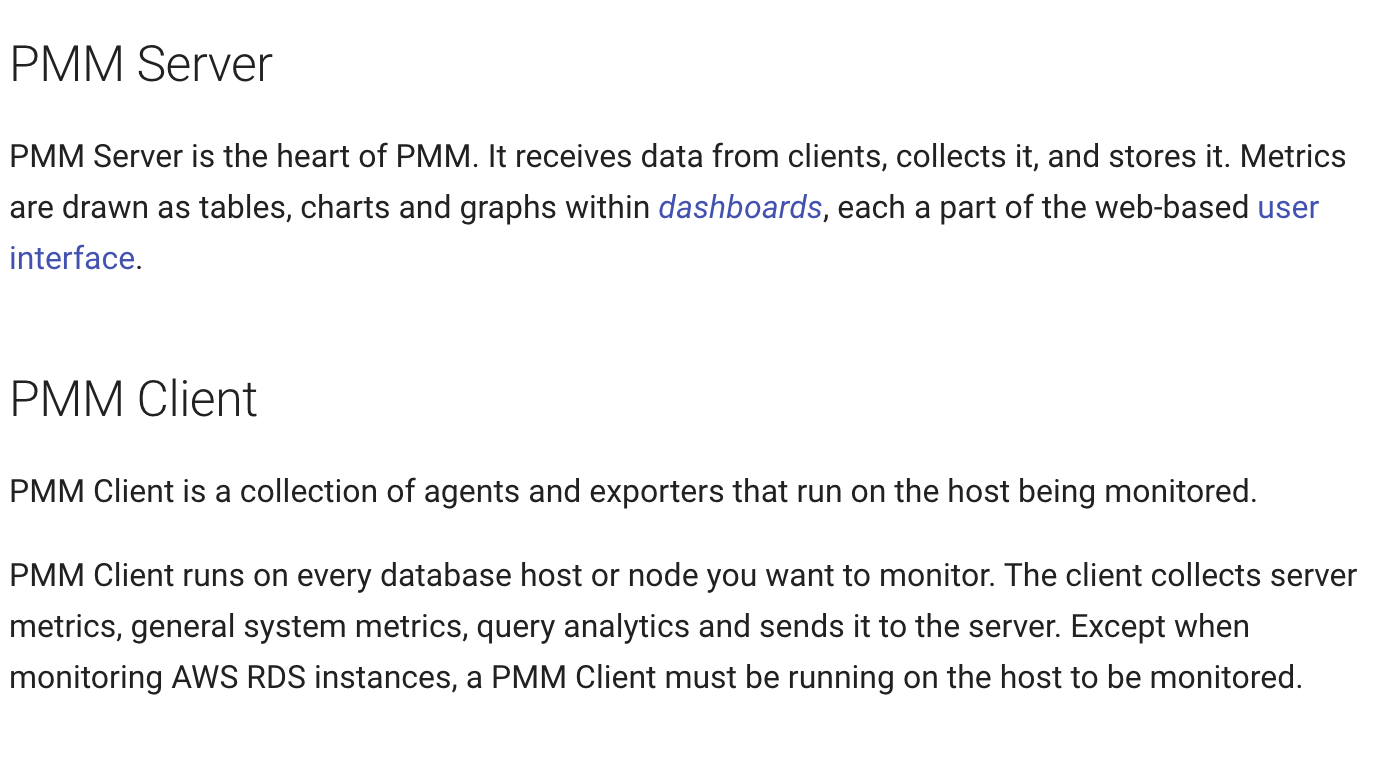

pmm은 클라이언트-서버로 구성 돼 있다. 클라이언트에서 수집된 데이터들을 서버로 보내면 서버에서 웹UI를 통한 대시보드, 그래프등으로 표시된다.

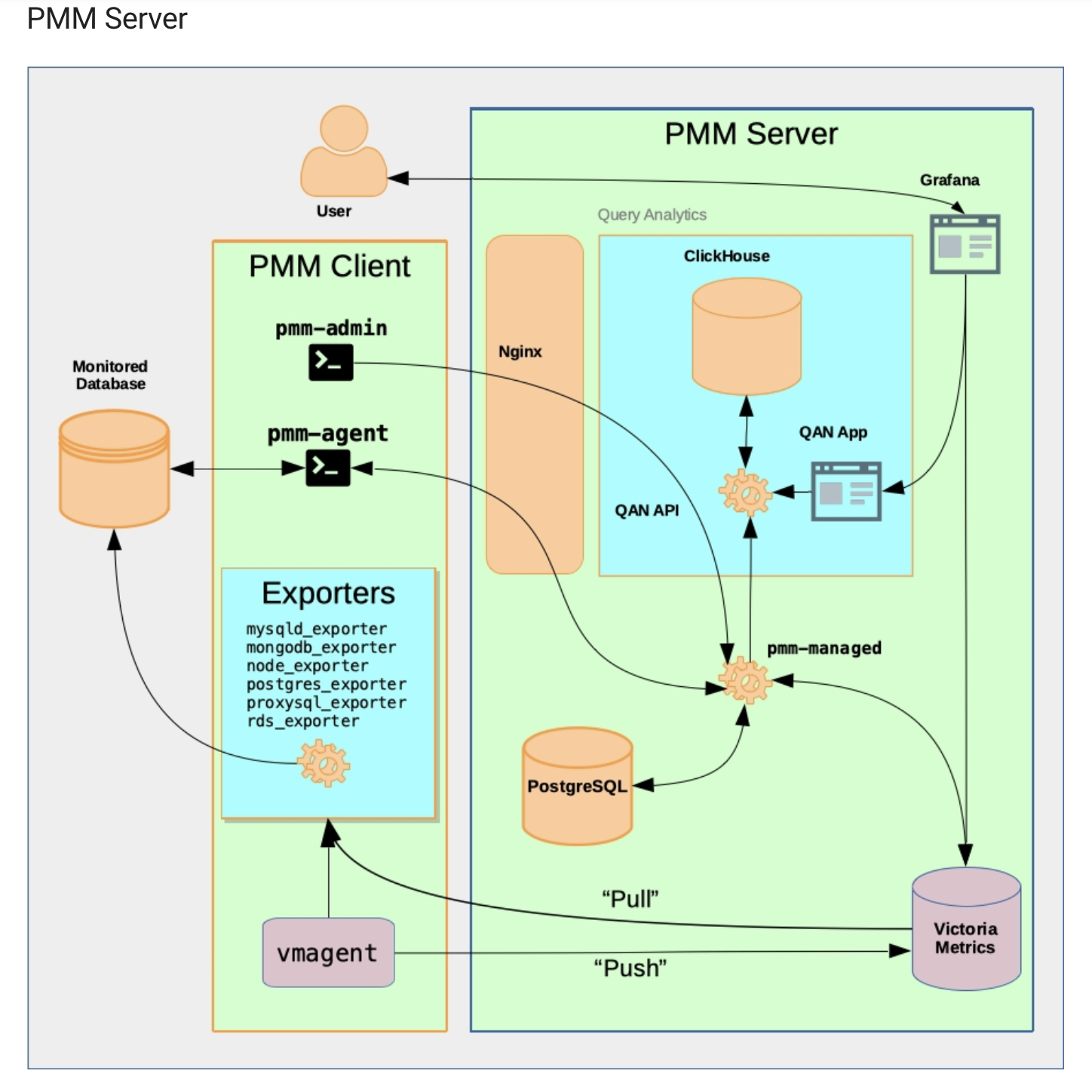

PMM 서버는 쿼리 분석을 위한 [QAN API, QAN web app] / DB저장 및 시각화하기 위한[그라파나, 프로메테우스, 클릭하우스]로 이루어져 있고 이것들로 유저는 PMM 서버의 엔진엑스/pgsql을 통해 웹 UI제공/설정저장이 가능하다.

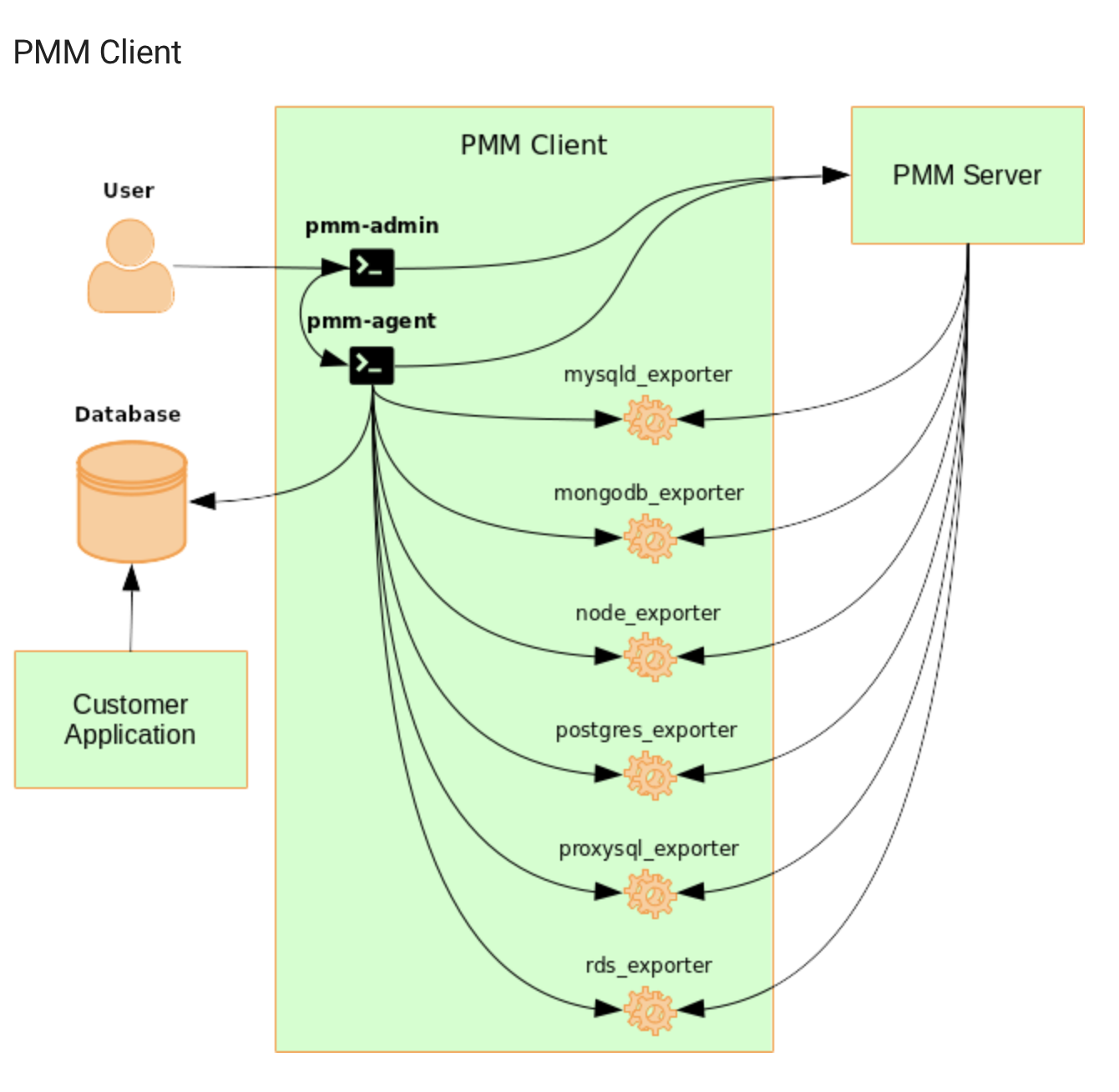

PMM 클라이언트는 pmm-admin 과 pmm-agent, db-expoter로 이루어져있고 클라이언트의 데이터를 수집하고 서버로 전송하기위한 과정들을 할 수 있게끔 한다.

즉 쉽게 설명하자면

pmm 모니터링을 하기 위해서는 3가지가 필요하다.

pmm 서버 / pmm 클라이언트 / 수집대상 데이터베이스

pmm 서버는 당연히 아무곳에나 해도 되고 pmm 클라이언트도 아무곳에나 해도된다. 꼭 수집대상 데이터베이스에 안해도 된다.

따라서 나같은 경우는 pmm서버/클라이언트를 한곳에 설치해줬다. 클라이언트라길래 꼭 수집대상 데이터베이스가 있는 서버내에 설치해야하나 헷갈렸어서 적어준다. 물론 데이터베이스 있는 서버에 설치해주면 서버의 리소스까지도 모니터링이 되는 이점은 있다.

설치 진행

현재 인프라 운영환경이 전부 도커 컨테이너 기반이기 떄문에 설치도 도커(도커 컴포즈)를 통해 진행할꺼고 순서는 다음과 같다.

1. 모니터링 호스트 서버에 PMM-server를 도커컴포즈로 설치하고

2. PMM-client가 디비에서 데이터 수집을 할 수 있도록 디비 계정 생성 및 추가 설정 진행 해주고

3. 디비 컨테이너가 있는 도커 컴포즈에 PMM-client를 추가하고

4.

version: '2'

services:

pmm-data:

image: percona/pmm-server:latest

container_name: pmm-data

volumes:

- ./prometheus/data:/opt/prometheus/data

- ./consul-data:/opt/consul-data

- ./mysql:/var/lib/mysql

- ./grafana:/var/lib/grafana

entrypoint: /bin/true

pmm-server:

image: percona/pmm-server:latest

container_name: pmm-server

ports:

- '11180:80'

restart: always

environment:

- SERVER_USER=admin

- SERVER_PASSWORD=pmmadmin

- METRICS_RETENTION=720h

- METRICS_MEMORY=4194304

- METRICS_RESOLUTION=1s

- QUERIES_RETENTION=30

volumes_from:

- pmm-data

docker-compose up -d 하고 웹으로 접속하면 초기 아이디/패스워드는 admin/admin 인것같다. 컴포즈에서 설정하는건 적용이 안되는것으로 보임 기본 아이디 패스워드는 admin/admin 이다. 패스워드는 로그인 한 뒤 패스워드 변경해야 하고 변경된 상태로 컨테이너 스탑 한 뒤 컨테이너 이미지를 새로 만들어야 한다.(각종 설정정보는 위에 기술한것처럼 pmm-server 내 pgsql에 저장 되는데 pgsql은 컴포즈 설정상 바인딩마운트를 하지 않기 때문에 도커 컴포즈 재시작하면 설정 다 날라간다. 그래서 초기 설정한 뒤 이미지 새로 떠놓던가 아니면 pgsql도 바인딩 마운트 추가하던가 해야함)

MariaDB [(none)]> create user 'pmm'@'192.168.226.%' identified by '패스워드';

Query OK, 0 rows affected (0.001 sec)

MariaDB [(none)]> grant select, process, replication client, reload on *.* to 'pmm'@'192.168.226.%';

Query OK, 0 rows affected (0.001 sec)

아래 설명 보는것처럼 슬로우쿼리는 디테일한 정보(즉 더 많은 정보)를 볼 수 있지만 시스템 성능에 영향을 줄 수 있고 로그 용량 관리등을 해줘야 한다. 반면 퍼포먼스 스키마에서 가져올 경우 디테일하지 않다는 단점만 있다. 일단 퍼포먼스 스키마로 설정해주고 내가 필요한 데이터(즉 현재 다운되는 원인을 파악 할 수 있는 데이터)가 없다면 슬로우 쿼리로그로 바꾸는게 맞을것같은데...

그러나 현재 디비 구성이 퍼포먼스 스키마는off이고 슬로우 쿼리가 on이다.

우선 퍼포먼스 스키마/슬로우 쿼리에 대해 좀 더 알아볼 필요가 있겠다. 슬로우쿼리는 우리가 지정한 타임 이상 걸린 쿼리에 대한 정보를 남기는것이고 퍼포먼스스키마에 대한 설명:http://cloudrain21.com/everything-of-mysql-performance-schema

MySQL 성능분석도구 이야기(PERFORMANCE_SCHEMA) - Rain.i

All about IT tech, especially database, cloud, linux, clustering.

cloudrain21.com

말 그대로 성능에 대한 정보가 담긴 디비(스키마)라고 생각하면 됨.

정리하자면

슬로우쿼리 : 내가 설정해둔 시간보다 많이 걸리는 쿼리들 로깅 됨

퍼포먼스 스키마 : 여러 수집 가능한 정보들이 있는데 항목별로 on/off하여 수집 가능

앞서 PMM에서 알려준(슬로우쿼리가 좀 더 디테일한 장점이 있고 반대로 퍼포먼스스키마는 정보가 많지 않다는 단점이 있다는) 것과 반대로 디비 운영 관점에서 보자면 슬로우쿼리(슬로우쿼리에 쌓이는 데이터들은 단순히 어떤 쿼리가 느렸는지 정도만 파악 가능)보다 퍼포먼스 스키마가 더 많은(더 디테일한)정보를 볼 수 있다고 이해가 된다.

근데 왜 PMM에서는 슬로우쿼리가 좀 더 디테일하다고 설명하는걸까 ? 슬로우쿼리 안에 데이터로 뭐가 분석이 되나...? 이부분 이해가 안가는데... 단순히 슬로우 쿼리는 쿼리 전체가 다 찍히니... 그래서 디테일 하다는건가 ? 일단 설치해보고 슬로우쿼리/퍼포먼스스키마 각각 수집되는 항목들 직접 보고 비교해봐야겠다.

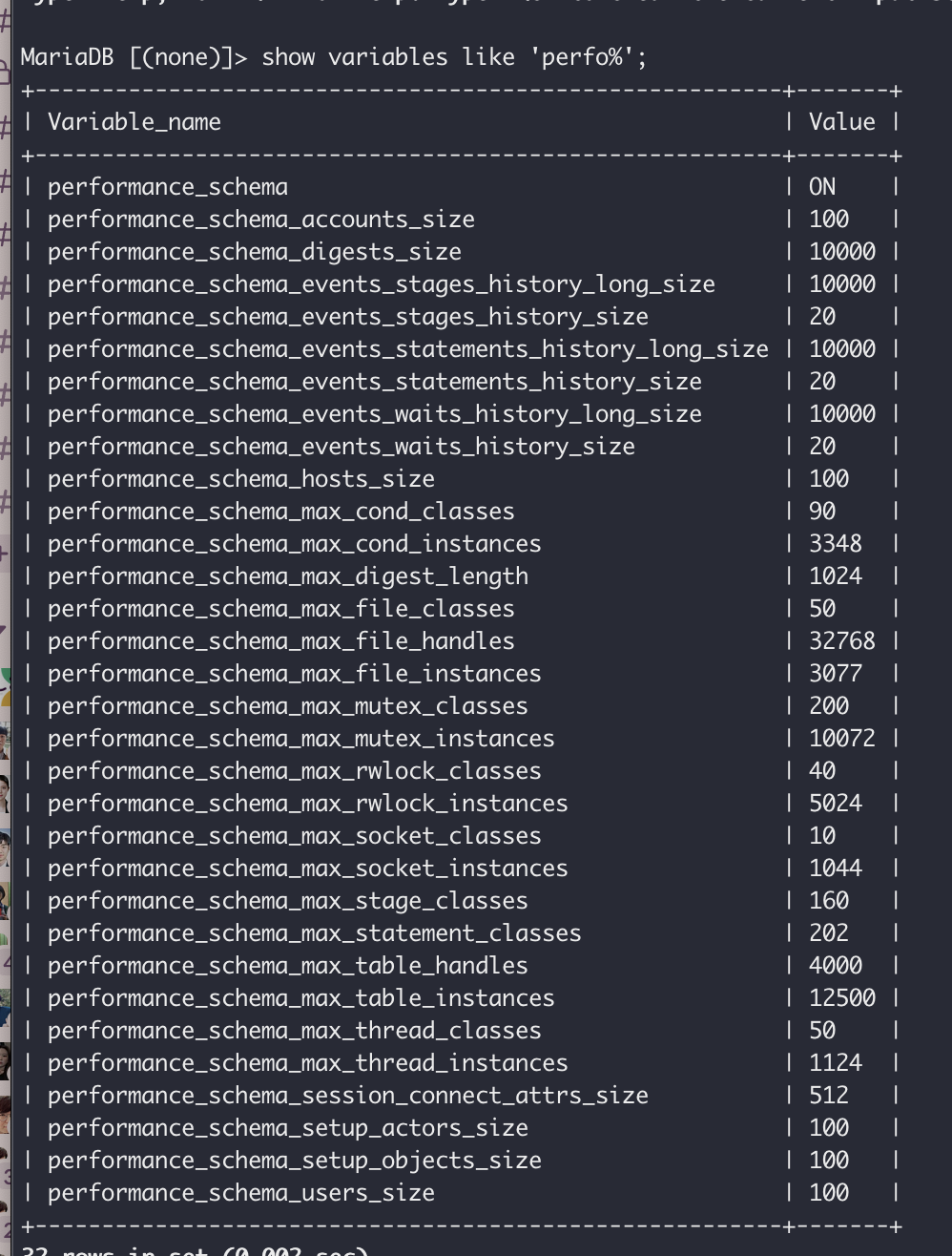

아래와 같이 performance_chema를 on등을 설정해주고 mysql을 재시작한다.

performance_schema=ON

performance-schema-instrument='statement/%=ON'

performance-schema-consumer-statements-digest=ON

innodb_monitor_enable=all

#query_response_time_stats=ON ###이건 mysql에 플러그인 추가로 설치해줘야 한다.

userstat=ON

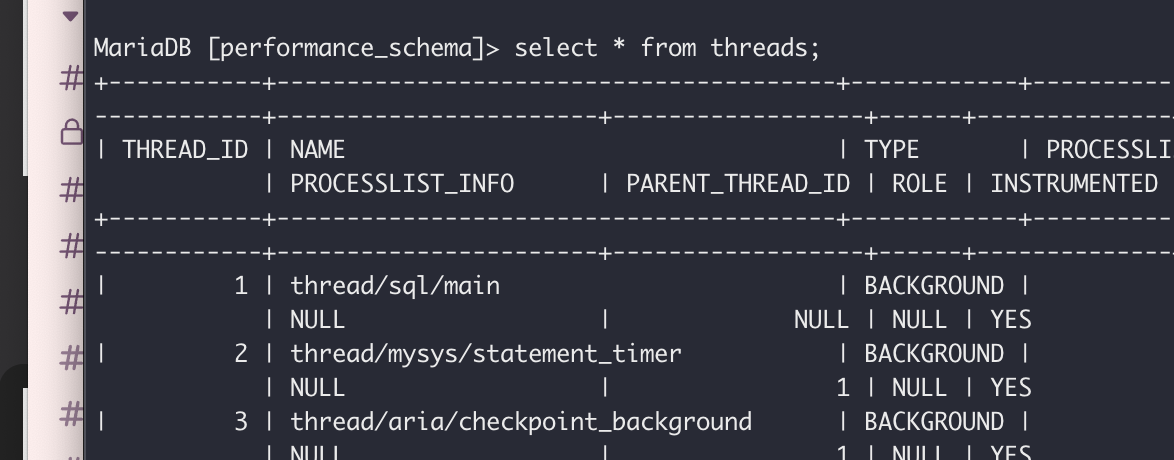

퍼포먼스 스키마 실행 확인 완료

퍼포먼스 스키마DB에 데이터가 쌓이고 있음도 확인

https://docs.percona.com/percona-monitoring-and-management/details/commands/pmm-agent.html 참고하였다.

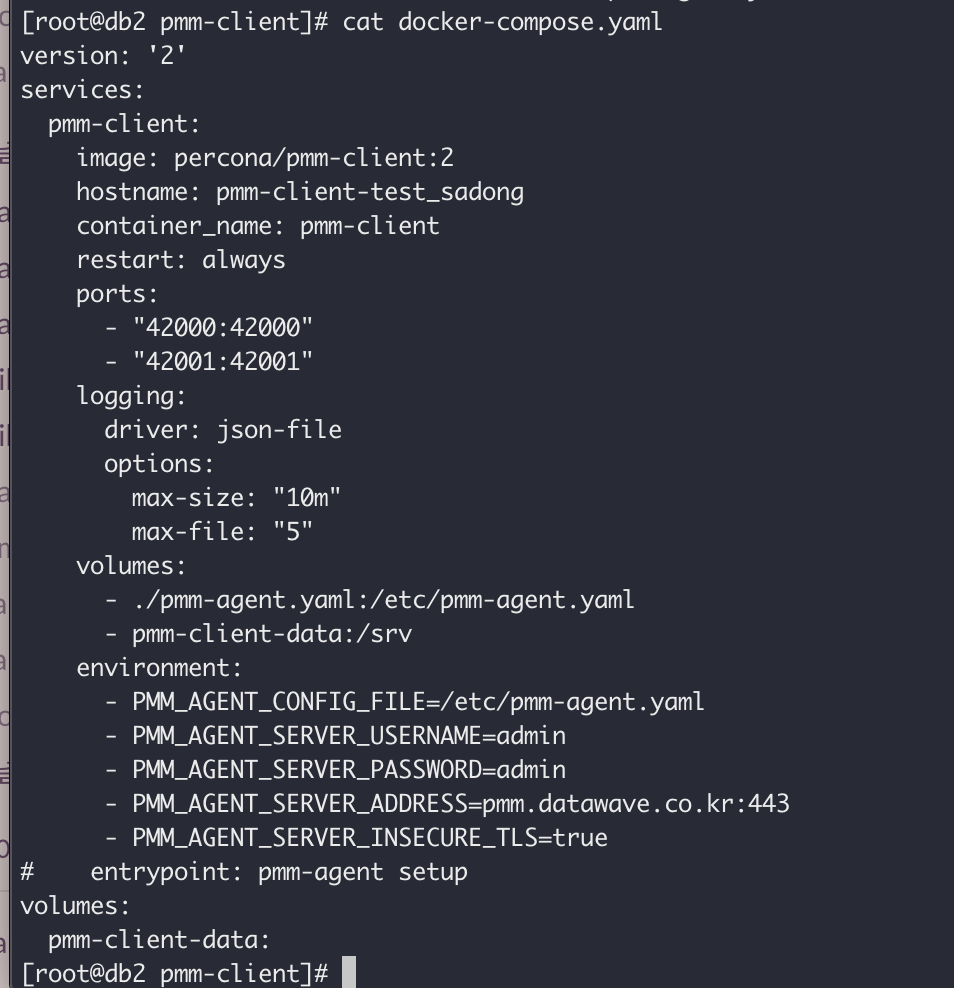

우선 아래의 내용으로 docker-compose.yaml 생성

version: '2'

services:

pmm-client:

image: percona/pmm-client:2

hostname: pmm-client-myhost

container_name: pmm-client

restart: always

ports:

- "42000:42000"

- "42001:42001"

logging:

driver: json-file

options:

max-size: "10m"

max-file: "5"

volumes:

- ./pmm-agent.yaml:/etc/pmm-agent.yaml

- pmm-client-data:/srv

environment:

- PMM_AGENT_CONFIG_FILE=/etc/pmm-agent.yaml

- PMM_AGENT_SERVER_USERNAME=admin

- PMM_AGENT_SERVER_PASSWORD=admin

- PMM_AGENT_SERVER_ADDRESS=X.X.X.X:443

- PMM_AGENT_SERVER_INSECURE_TLS=true

entrypoint: pmm-agent setup

volumes:

pmm-client-data:

- PMM_AGENT_SERVER_ADDRESS=X.X.X.X:443

hostname: pmm-client-myhost

위 두개를 수정해준다

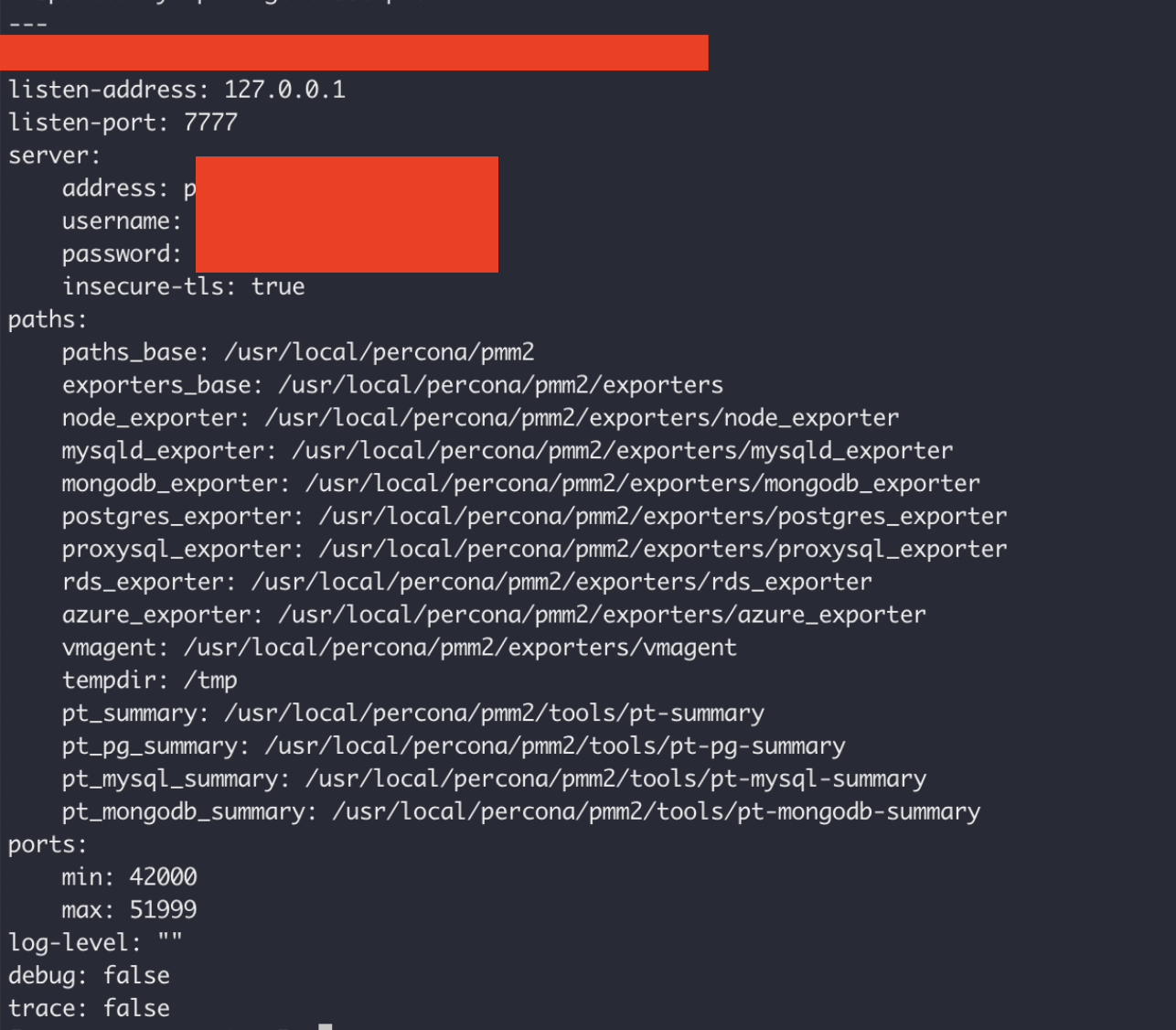

그리고 콘피그 파일 touch pmm-agent.yaml && chmod 0666 pmm-agent.yaml 수정 될 수 있또록 생성/권한 수정 해주고

docker-comose up(설정파일 생성을 위해 임시로 실행하는것임)해주면 아래와 같이 pmm-agent.yaml이라는 설정파일이 생성된다.

여기서 중요한점 두가지

첫번째는 해당 설정파일에는 인증정보가 있으니 외부로 노출하면 안되고 두번째는 docker-compose.yaml 에서 수정했던

hostname: pmm-client-myhost

위 부분을 각 사용자에 맞게 수정을 해줘야 그에 맞춰서 pmm setup 명령어를 통해 agent.yaml이 생성된다. 만약 hostname을 기존에 쓰던 네임일 경우 agent 설정파일이 생성되지 않는다.

agent.yaml 생성 됐으면 마지막으로 다시한번 도커 컴포즈 야믈파일에서 entrypoint: pmm-agent setup 이부분 주석하고 다시한번 마지막으로 docker-compose up -d 으로 실행해주면 컨테이너가 잘 실행 될것이다.pmm-agent.yaml 파일에 데이터가 씌어져 있어야 한다.

여기서 발생한 에러

위와같이 pmm.mycompanydomain.co.kr로 연결이 안됨.

원인 : pmm-client가 pmm-server로 연결 할 때 pmm.mycompanydomain.co.kr 주소로 연결하는데

회사 구성은 도메인 연결시 nginx.proxy 구성이 돼 있기에 pmm.mycompanydomain.co.kr:443 은 nginx proxy 로 intra.mycompany.co.kr:11443으로 포워딩 해주고 있는데

https://forums.percona.com/t/pmm-agent-can-not-connect-to-pmm-server-when-using-reverse-proxy/8435/10

이 과정에서 문제가 있었던것 같고 그냥 intra.마이콤파니닷컴 명시해주었다.

마지막으로 pmm.url.com 대쉬보드로 접속해서

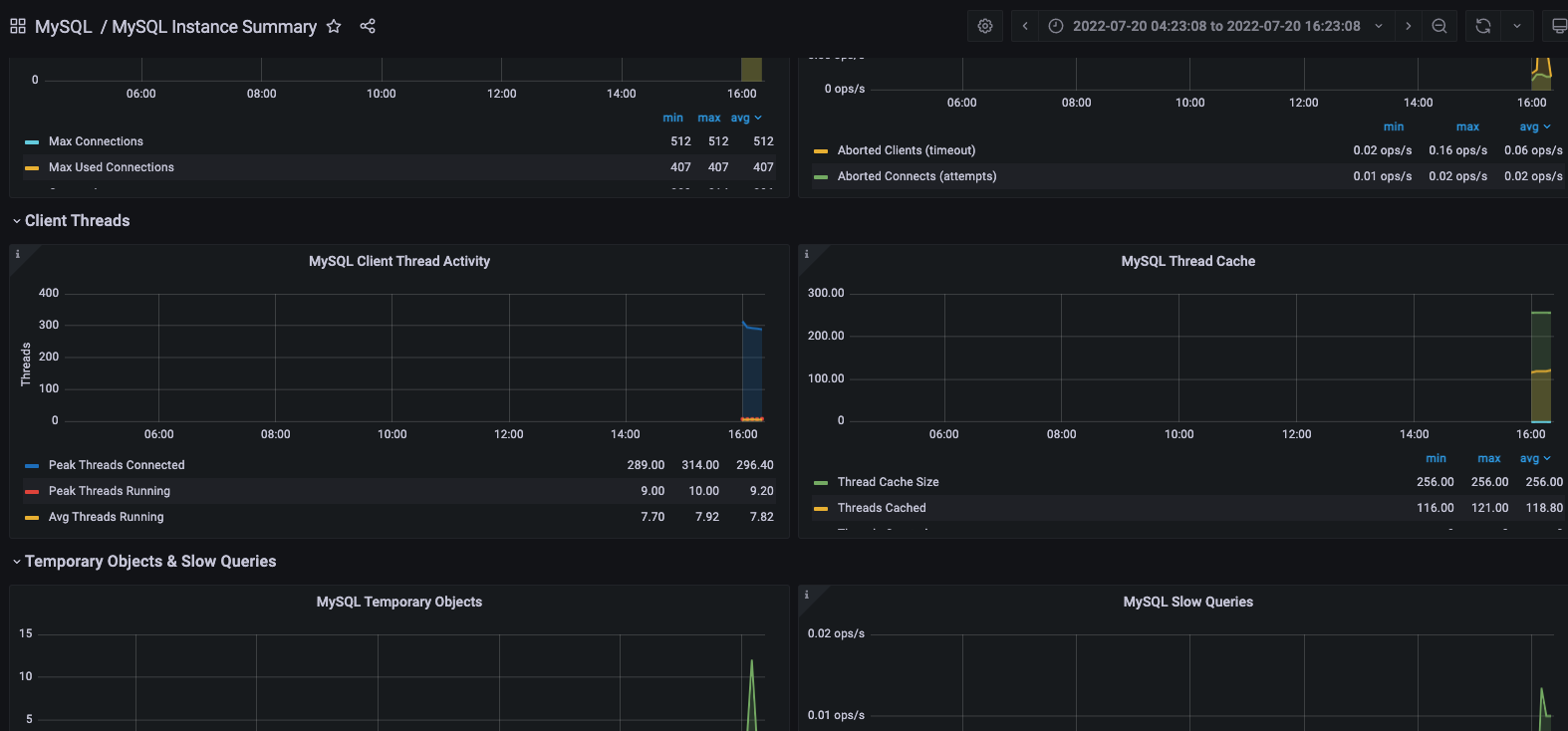

아까 pmm 계정 생성했던(즉 모니터링 할 디비)서버 정보 입력해주고 몇분 기다려보면 아래와같이 데이터가 수집된다.

모니터링 하는 방법은

그래프 쌓아서 보다보면 이건 쫌 이상한데 ? 싶은 튀거나 이가 빠지는 그런 그래프가 있을꺼다. 딱봐도 수상해보이는 그래프들이 있을꺼니까

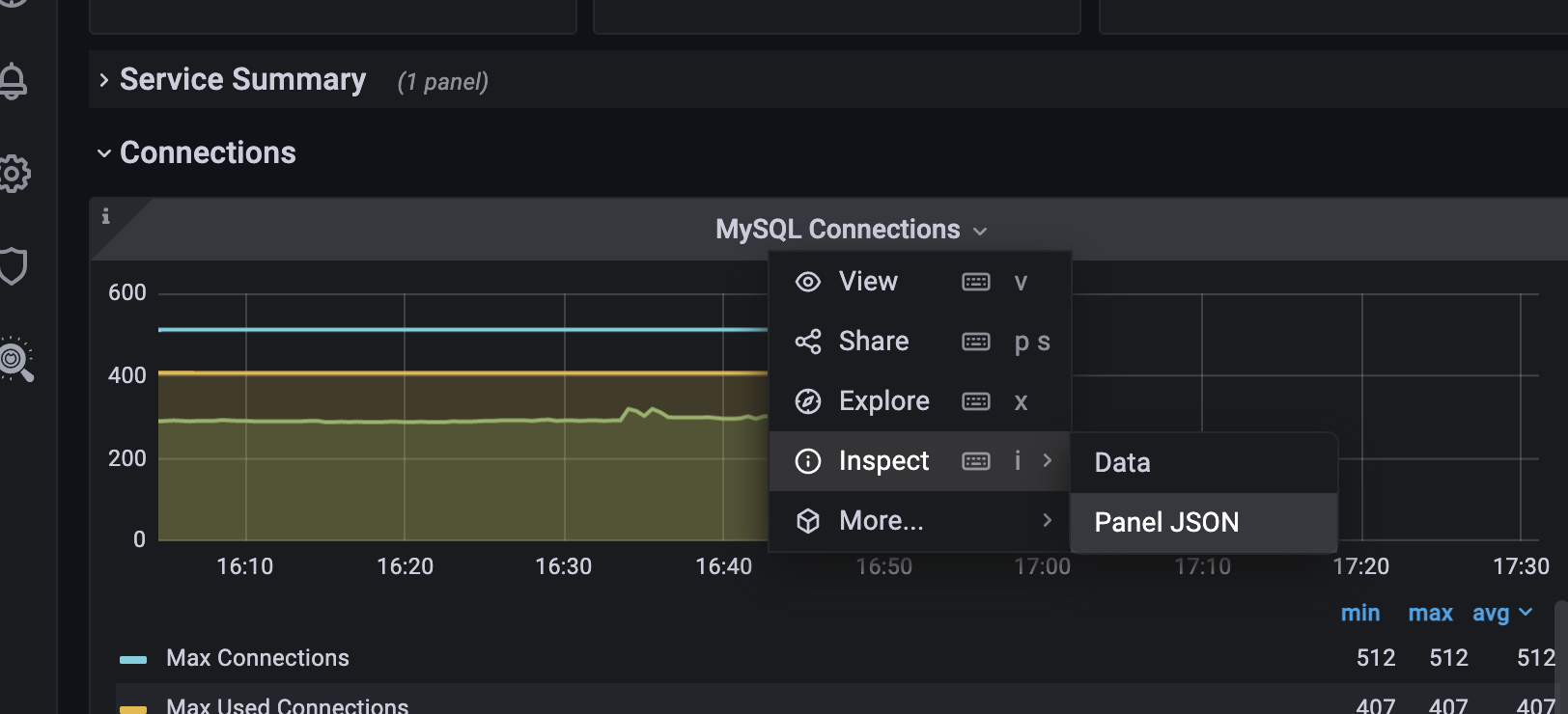

위와 같이 해당 그래프의 panel json을 들어가보면

각 그래프들의 설명을 자세하게 적어줬다. 심지어 URL까지.

| mariadb/mysql isms관점 로그 분석하기 (0) | 2022.07.11 |

|---|---|

| mariadb columnstore 에 대하여 (0) | 2021.06.16 |

| mariadb install, undefined reference to `__rdtsc' err (0) | 2020.04.24 |

| mysql 1032 에러 조치 (0) | 2019.09.23 |

| mysql 리플리케이션 마스터 - 슬레이브간 지연 (0) | 2019.08.05 |